Gefälschte IP-Pakete mit gefälschten Quelladressen werden häufig bei Angriffen verwendet, deren Ziel es ist, die Erkennung zu umgehen.

Beim IP-Spoofing werden IP-Pakete (Internetprotokoll-Pakete) mit manipulierter Quelladresse erzeugt, um entweder die Identität des Absenders zu verbergen, sich für ein anderes Computersystem auszugeben oder beides. Diese Technik wird oft von böswilligen Akteuren für DDoS-Angriffe gegen ein Zielgerät oder die umgebende Infrastruktur eingesetzt.

Das Senden und Empfangen von IP-Paketen ist eine der wichtigsten Kommunikationsmethoden für vernetzte Computer und andere Geräte und damit die Grundlage für das moderne Internet. Alle IP-Pakete enthalten vor dem eigentlichen Paketinhalt (Body) einen Header mit wichtigen Routinginformationen, darunter der Quelladresse. Bei einem normalen Paket ist die Quell-IP-Adresse die Adresse des Paketabsenders. Wenn das Paket manipuliert wurde, ist die Quelladresse wahrscheinlich gefälscht.

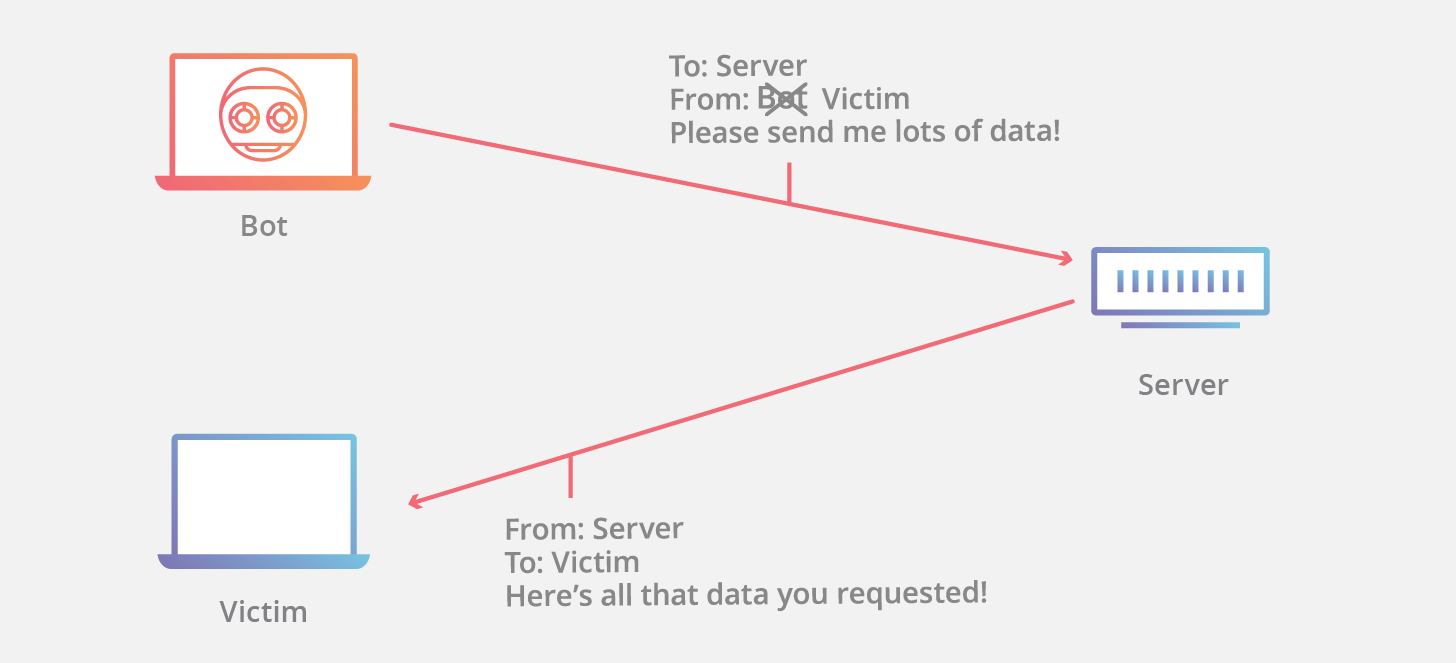

IP-Spoofing ist damit vergleichbar, dass ein Angreifer ein Paket an jemanden sendet und dabei eine falsche Absenderadresse angibt. Wenn der Empfänger des Pakets verhindern möchte, dass der Absender ihm weitere Pakete sendet, nützt es wenig, alle Pakete zu blockieren, die von der falschen Adresse stammen. Die Absenderadresse kann leicht geändert werden. Wenn der Empfänger eine Antwort an die Absenderadresse schickt, wird sein Antwortpaket nicht an den tatsächlichen Absender gesendet, sondern irgendwo anders hin. Die Möglichkeit, Adressen von Paketen zu fälschen, ist eine zentrale Schwachstelle, die bei vielen DDoS-Angriffen ausgenutzt wird.

Bei DDoS-Angriffen werden häufig solche Manipulationen („Spoofing“) genutzt. Damit soll erreicht werden, dass ein Ziel mit Traffic überlastet und gleichzeitig die Identität der böswilligen Quelle verschleiert wird, um Bekämpfungsmassnahmen zu verhindern. Wenn die Quell-IP-Adresse gefälscht und immer wieder zufällig erzeugt wird, können böswillige Anfragen nur schwer blockiert werden. IP-Spoofing macht es auch Strafverfolgungs- und Cybersicherheitsteams schwer, bei einem Angriff den Täter aufzuspüren.

Wie man sich vor IP-Spoofing schützt

IP-Spoofing lässt sich zwar nicht verhindern, man kann aber Schritte unternehmen, damit manipulierte Pakete nicht in ein Netzwerk eindringen. Eine sehr verbreitete Abwehrmassnahme gegen Spoofing ist die Eingangsfilterung, die in BCP38 (einem „Best Common Practice“- Dokument) beschrieben ist. Dabei handelt es sich um eine Form der Paketfilterung, die normalerweise auf einem Gerät am Netzwerkrand durchgeführt wird. Dabei werden eingehende IP-Pakete untersucht und ihre Quell-Header überprüft. Wenn die Quell-Header nicht mit ihrem Ursprung übereinstimmen oder sie ansonsten verdächtig erscheinen, werden die Pakete abgelehnt. Einige Netzwerke wenden auch eine Ausgangsfilterung an, bei der IP-Pakete überprüft werden, die das Netzwerk verlassen. So soll sichergestellt werden, dass diese Pakete über legitime Quell-Header verfügen. Auf diese Weise kann verhindert werden, dass innerhalb des Netzwerks ein heimtückischer Angriff mittels IP-Spoofing auf ein externes Ziel gestartet wird.